A NIS2 szerinti EIR kérdések: zsebre megy!

A NIS2-re való felkészülés egyik sarkalatos kérdése a szervezeten belül az elektronikus információs rendszerek (EIR) pontos azonosítása. Elég fontos kérdés önmagában is, de az 1/2025. SZTFH rendelet (a kiberbiztonsági audit lefolytatásának rendjéről és a kiberbiztonsági audit legmagasabb díjáról) óta, ez már konkrétan zsebre is megy.

A NIS2-re való felkészülés egyik sarkalatos kérdése a szervezeten belül az elektronikus információs rendszerek (EIR) pontos azonosítása. Elég fontos kérdés önmagában is, de az 1/2025. SZTFH rendelet (a kiberbiztonsági audit lefolytatásának rendjéről és a kiberbiztonsági audit legmagasabb díjáról) óta, ez már konkrétan zsebre is megy.

A kötelezett szervezetek audit díjának meghatározásában egyik igen fontos paraméter a szervezet elektronikus információs rendszereinek darabszáma. Öt darab EIR-ig az SZTFH-képlet vonatkozó szorzószáma egyes, hat EIR-nél már 2.5-es. Minden más paraméter (szorzószám) azonossága mellett ez az egy döntés, az audit -egyébként sem olcsó- díját akár 2.5-szeresére is emelheti!

Azaz, érdemes alaposan átgondolni a szervezet elektronikus információs rendszereinek kérdését.

Sajnos ez a cikk sem fogja tudni megmondani a pontos választ minden kérdésre, ez nem is lehet a célunk, hiszen az EIR-ek azonosítása tekintetében is igaz az „attól függ”.

Az elmúlt néhány évtized auditálásai során láttuk is, és el is mondtuk, mondjuk azóta is a legfontosabbat: minden szervezet más! Mindenhol egyedi sajátosságok, paraméterek alapján lehet és kell eldönteni nagyon sok ilyen kérdést. Ezeknek a kérdéseknek a feltevésében próbálunk meg most segítséget nyújtani.

Csak dióhéjban. In nuce…

Definíciók

Először is a jogszabály (2024. évi LXIX. törvény Magyarország kiberbiztonságáról) szerint az elektronikus információs rendszer:

- az elektronikus hírközlésről szóló törvény szerinti elektronikus hírközlési hálózat,

- minden olyan eszköz vagy egymással összekapcsolt vagy kapcsolatban álló eszközök csoportja, amelyek közül egy vagy több valamely program alapján digitális adatok automatizált kezelését végzi, ideértve a kiber-fizikai rendszereket, vagy

- az a) és b) alpontban szereplő elemek által működésük, használatuk, védelmük és karbantartásuk céljából tárolt, kezelt, visszakeresett vagy továbbított digitális adatok.

Csak megjegyzés: az EU 2022/2555-ös (NIS 2) irányelve a „hálózati és információs rendszer” fogalmat használja, többé-kevésbé a fenti hármas definícióval.

Egy igen komoly segítség található Az információbiztonság alapjai kiadvány 1.2. fejezetében, Dr. Muha Lajostól:

„Fontos, hogy összhangban a rendszerelmélettel, valóban rendszerről és ne berendezések, eszközök valamiféle halmazáról beszéljünk. Ludwig von Bertalanffy szerint: „A rendszer egymással kölcsönhatásban álló elemek olyan együttese, amelyre bizonyos rendszertörvények alkalmazhatók. Az elem a rendszer olyan része, összetevője, amelyet az egész vizsgálata érdekében célszerű megkülönböztetni.” Ezek az elemek:

Információs rendszer az adatok, információk kezelésére használt eszközök (környezeti infrastruktúra, hardver, hálózat és adathordozók), eljárások (szabályozás, szoftver és kapcsolódó folyamatok), valamint az ezeket kezelő személyek együttese.

Az információs rendszerekhez tartoznak:

- a számítástechnikai rendszerek és hálózatok, ideértve az internet szolgáltatást is;

- a helyhez kötött, mobil és egyéb rádiófrekvenciás, valamint műholdas elektronikus hírközlési hálózatok, szolgáltatások;

- a vezetékes, a rádiófrekvenciás és műholdas műsorszórás;

- a rádiós vagy műholdas navigációs rendszerek;

- az automatizálási, vezérlési és ellenőrzési rendszerek (vezérlő és adatgyűjtő, távmérő, távérzékelő és telemetriai rendszerek stb.);

- a fentiek felderítéséhez, lehallgatásához vagy zavarásához használható rendszerek.”

Önállóság

Az önálló elektronikus információs rendszer tehát olyan informatikai rendszer, amely önállóan képes bizonyos funkciók ellátására, és amely különáll más rendszerektől biztonsági, szervezeti vagy funkcionális szempontból. Az önállóságot több tényező határozza meg, például a rendeltetés, a tulajdonviszony, a felügyeleti struktúra vagy a technológiai függetlenség, tehát az önálló elektronikus információs rendszer fogalma nem technikai, hanem üzleti-funkcionális és biztonsági szempontból értelmezhető.

Az önálló rendszer jellemzői:

- Célhoz kötött: Egy meghatározott üzleti célhoz, szolgáltatáshoz, folyamathoz kötődik.

- Technológiai integráció: A rendszer technikailag összefüggő, közös működési logikát vagy platformot használ.

- Kockázati szempontból különálló: Ha a rendszer biztonsági kockázatai, fenyegetettségei és sérülékenységei külön kezelendők.

- Üzemeltetési szempontból elhatárolható: Ha a rendszer önállóan fejleszthető, frissíthető, auditálható, akkor külön veendő.

Mit lehet egyben kezelni?

Több informatikai rendszert egy rendszerként lehet kezelni, ha:

- Ugyanazt a szolgáltatást támogatják (pl. egy webáruház frontendje + backend + adatbázis)

- Együttesen működnek (pl. mikroszolgáltatásos architektúrában több komponens, de ugyanazt a szolgáltatást nyújtják)

- Funkcionálisan összetartozó egységet alkotnak (pl. egy vállalat belső HR rendszere, amely több alrendszerből áll, de együttműködik)

- Ugyanaz a kockázati profiljuk, és egyetlen eseménykezelési rendszer alá esnek (pl. egy e-kereskedelmi platform fizetési rendszere és raktárkezelője, ha ugyanaz a csapat felügyeli)

- Közös biztonsági irányítás alatt állnak (pl. egy felhőalapú ERP rendszer különböző moduljai, egy egészségügyi intézmény betegregisztrációs és receptíró rendszere, ha egy adatvédelmi szabályzat vonatkozik rájuk)

- Ugyanaz a jogi entitás felelős érte (pl. egy bank online banking rendszere és mobilalkalmazása).

Mit kell külön venni?

Külön rendszerként kell kezelni azokat, amelyek:

- Más célú szolgáltatásokat, különálló feladatokat támogatnak (pl. HR rendszer vs. ERP vs. webshop, egy logisztikai nyomkövető rendszer vs. egy termelési tervező szoftver)

- Más felelősségi körhöz tartoznak (pl. külön üzletág vagy szolgáltató kezeli)

- Más biztonsági osztályba tartoznak (pl. egyik nyilvános, másik szigorúan védett)

- Különböző célú, nem összekapcsolt rendszerek, más infrastruktúrán futnak, nincs közvetlen adatcsere (pl. egy kórház betegadat-kezelő rendszere és a pénzügyi szoftvere, két különálló adatbázis, amelyek nem kommunikálnak egymással)

- Függetlenül működnek és külön biztonsági szabályzat vonatkozik rájuk (pl. egy önkormányzat közúti kamerarendszere és a közigazgatási dokumentumkezelője)

- Különböző jogi felelősség alá tartoznak (pl. egy leányvállalat informatikai rendszere és anyavállalaté, egy egyetem hallgatói portálja vs. kutatói adattárháza).

Fontos a NIS2 szempontjából

A NIS2 kiemelt hangsúlyt fektet a kritikus fontosságú rendszerek azonosítására. Ha egy rendszer önállóan kritikus funkciót lát el (pl. energiaszolgáltató SCADA rendszere), akkor külön kockázatértékelés és biztonsági intézkedések szükségesek, még ha más rendszerekkel együtt is üzemel.

Mindenképpen kiemelendő még, hogy nem csak az EIR-ek szempontjából, de nagyon sok egyéb szempontból is (például GDPR) minden ilyen döntés alapja a kockázatelemzés és az üzleti hatáselemzés. Csak ezek alapján tudunk megalapozott döntéseket hozni (és azt a döntést adott esetben hatékonyan megvédeni!) az elektronikus információs rendszerek besorolásáról (is).

Néhány kérdés az elektronikus információs rendszerek önállóságának értékeléséhez (NIS2 szerint)

Az alábbi kérdések segítenek eldönteni, hogy egy rendszer önálló-e, vagy integráltnak tekinthető más rendszerekkel:

- Szervezeti és irányítási szempontok

- Ugyanaz a jogi entitás (pl. vállalat, intézmény) felelős a rendszer üzemeltetéséért? Ha nem, valószínűleg külön rendszer (pl. külső beszállító rendszere).

- Ugyanaz a belső csapat vagy osztály felügyeli a rendszert? Ha külön csapatok kezelik (pl. IT és termelés), inkább önálló.

- Más információbiztonsági osztályba vagy kockázati kategóriába tartozik, mint a többi rendszer? Igen esetén önálló rendszerként kell kezelni.

- Külön biztonsági szabályzat és kockázatkezelési terv vonatkozik rá? Ha igen, önálló rendszernek minősül.

- Funkcionális és technikai összefüggések

- A rendszer különálló feladatot lát el, vagy szorosan kapcsolódik más rendszerek működéséhez? Pl. egy logisztikai nyomkövető vs. pénzügyi számlázó – eltérő cél = önálló.

- Önállóan is működőképes a rendszer, vagy csak egy másik rendszerrel együtt működik? Ha csak egy másik rendszerrel együtt működőképes, nem biztos, hogy önálló.

- Közvetlen adatcsere történik más rendszerekkel? Ha igen, milyen gyakran és mennyire automatizált? Minél kevésbé integrált, annál inkább önálló (pl. kézi adatátvitel vs. valós időben szinkronizált API).

- Független infrastruktúrán (szerver, hálózat, felhő) fut, vagy megosztott erőforrásokat használ? Pl. két rendszer ugyanazon az AWS-fiókban vs. fizikailag elkülönített adatközpontokban.

- A felhős szolgáltatásunk milyen konstrukcióban van? Pl. IaaS, Paas, SaaS? Mi mennyire lehetünk hatással a konfigurálásokra, hozzáférésekre, mentésekre, üzleti folyamatok beállítására stb.

- Biztonsági és jogi megfontolások

- A rendszer kockázatai függetlenek más rendszerektől? Pl. egy kórház betegadat-rendszerének megszegése nem érinti a lámpákat vezérlő IoT eszközöket.

- Külön adatvédelmi vagy szabályozási követelmények vonatkoznak rá? Pl. GDPR-ra kötelezett CRM vs. ipari vezérlőrendszer, amelyre más szabványok érvényesek.

- Ha egy rendszer meghibásodik, az hatással van más rendszerekre? A rendszer kiesése önállóan is kockázatot jelent az üzletmenetre? Ha nincs láncreakció (pl. egy e-mail szerver leállása nem befolyásolja a gyártási robotokat), önálló. Ha igen, önállónak értelmezhető.

- Üzleti folyamatok és tulajdonviszony

- Külön üzleti folyamat része? Ha eltérő üzleti célt szolgál, valószínűleg önálló.Pl. egy webshop rendeléskezelője vs. szállítói beszerzési rendszer – más folyamatok = önálló.

- Külső partner vagy saját fejlesztésű rendszerről van szó? Külső SaaS megoldások (pl. Salesforce) gyakran függetlenek a belső rendszerektől.

- Más-más szolgáltatási szintet (SLA-t) biztosítanak a rendszerekre? Eltérő SLA különállóságra utal.

- Elkülönített frissítési/fenntartási időszakokkal rendelkezik? Ha a karbantartás nem érint más rendszereket (pl. külön karbantartási ablakok), önálló.

Kérdéses

A végére csak néhány kérdés:

- Ha a szervezet alkalmazottja a szervezet elektromos autójával (ami „digitális adatok automatizált kezelését végzi”) szervezeti dokumentumokat szállít, akkor az elektromos autót, azt a szervezet elektronikus információs rendszerei közé kell sorolnunk?

- A céges kamerarendszer a szervezet EIR-jei közé tartozik, akkor is, ha ugyan a szervezet épületében van felszerelve, a szervezet látogatóit, munkatársait rögzíti, de nem a szervezet üzemelteti?

- A Microsoft 365 rendszerei szervezeti EIR-nek minősülnek-e, hiszen igen korlátozottak a beállításaikkal/adatkezeléseikkel kapcsolatos lehetőségei a felhasználó szervezeteknek?

A válasz mindegyikre azonos: attól függ…

nuce.hu

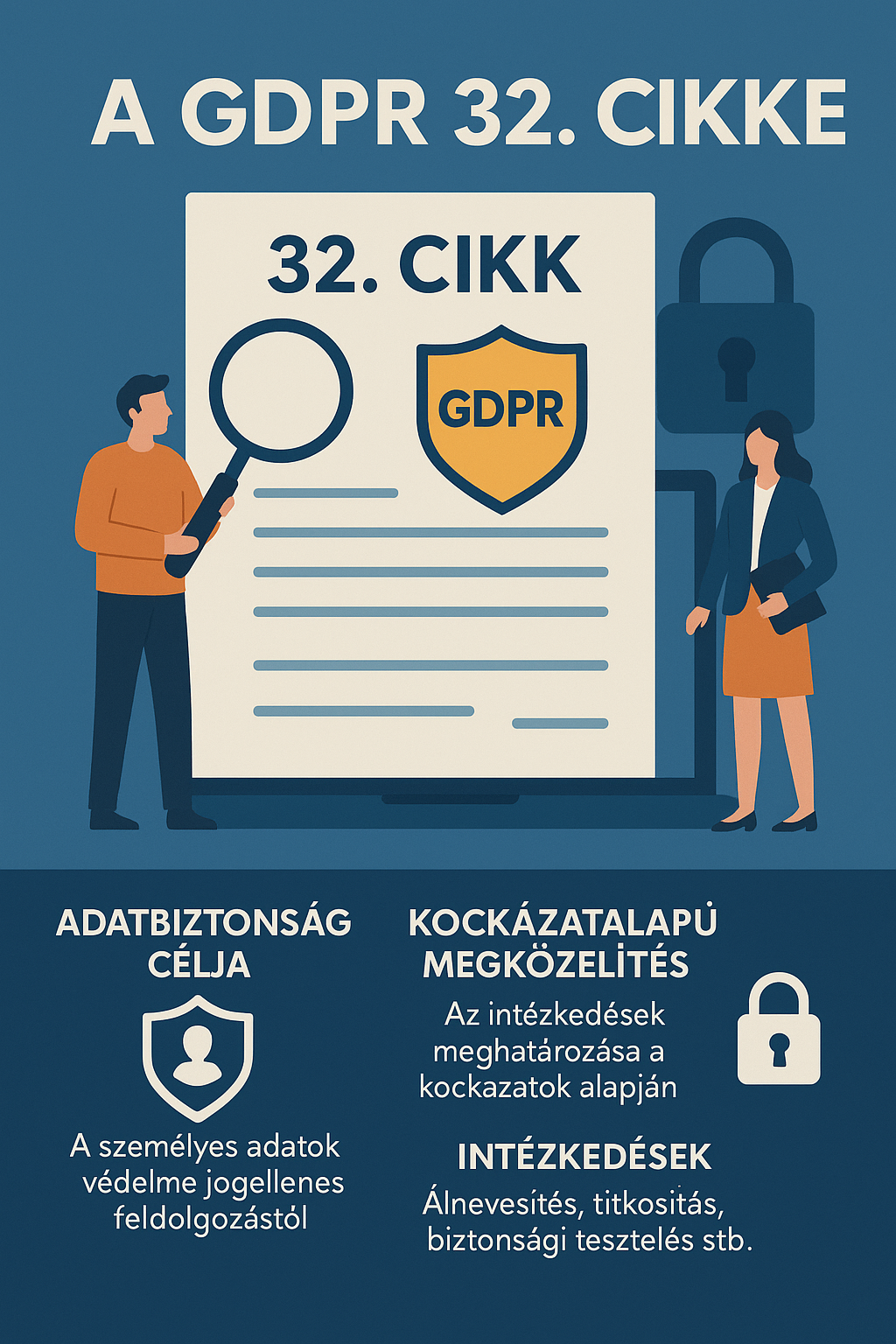

Az Európai Unió Általános Adatvédelmi Rendeletének

Az Európai Unió Általános Adatvédelmi Rendeletének  Az Európai Unió 2025 tavaszán nagyszabású felülvizsgálatot indított az Általános Adatvédelmi Rendelet (GDPR) kapcsán, különös tekintettel a kis- és középvállalkozások (KKV-k) adminisztratív terheinek csökkentésére. A változások célja, hogy egyszerűsítsék a jelenlegi szabályokat, amelyek sok vállalkozás szerint túl bonyolultak és költségesek.

Az Európai Unió 2025 tavaszán nagyszabású felülvizsgálatot indított az Általános Adatvédelmi Rendelet (GDPR) kapcsán, különös tekintettel a kis- és középvállalkozások (KKV-k) adminisztratív terheinek csökkentésére. A változások célja, hogy egyszerűsítsék a jelenlegi szabályokat, amelyek sok vállalkozás szerint túl bonyolultak és költségesek. Az előttünk álló időszakban a NIS 2 hazai bevezetésével kapcsolatban a legfontosabb kihívások és legsürgősebb feladatok az alábbiak lehetnek:

Az előttünk álló időszakban a NIS 2 hazai bevezetésével kapcsolatban a legfontosabb kihívások és legsürgősebb feladatok az alábbiak lehetnek: Az Európai Unió jelenleg fontolgatja a 2018-ban életbe lépett Általános Adatvédelmi Rendelet (GDPR) jelentős módosítását. Ursula von der Leyen, az Európai Bizottság elnöke vezetésével a Bizottság a GDPR egyszerűsítését célzó javaslat benyújtását tervezi a következő hetekben. Ennek célja az adminisztratív terhek csökkentése és az európai vállalkozások, különösen a kis- és középvállalkozások versenyképességének növelése.

Az Európai Unió jelenleg fontolgatja a 2018-ban életbe lépett Általános Adatvédelmi Rendelet (GDPR) jelentős módosítását. Ursula von der Leyen, az Európai Bizottság elnöke vezetésével a Bizottság a GDPR egyszerűsítését célzó javaslat benyújtását tervezi a következő hetekben. Ennek célja az adminisztratív terhek csökkentése és az európai vállalkozások, különösen a kis- és középvállalkozások versenyképességének növelése. A BlackLock ransomware-csoport, más néven "El Dorado" vagy "Eldorado", 2024 márciusában jelent meg a kiberbűnözés színterén. Azóta tevékenységük drámai növekedést mutatott: 2024 utolsó negyedévében 1425%-os emelkedést regisztráltak az adatközlési bejegyzéseik számában az előző negyedévhez képest. Ez a gyors terjeszkedés aggodalmat keltett a kiberbiztonsági szakértők körében, akik attól tartottak, hogy a BlackLock 2025-ben a legdominánsabb ransomware-szolgáltatóvá válhat.

A BlackLock ransomware-csoport, más néven "El Dorado" vagy "Eldorado", 2024 márciusában jelent meg a kiberbűnözés színterén. Azóta tevékenységük drámai növekedést mutatott: 2024 utolsó negyedévében 1425%-os emelkedést regisztráltak az adatközlési bejegyzéseik számában az előző negyedévhez képest. Ez a gyors terjeszkedés aggodalmat keltett a kiberbiztonsági szakértők körében, akik attól tartottak, hogy a BlackLock 2025-ben a legdominánsabb ransomware-szolgáltatóvá válhat.